Der deutsche Hersteller von „Schaltschränken, Stromverteilung, Klimatisierung und IT-Infrastruktur“ „Rittal verschickt an seine Kunden USB-Stick, die hochgradiges Gefährdungspotential haben. Ich will nicht behaupten, dass von dieser Aktion eine konkrete Gefährdung ausgeht, aber sie ist einfach nur dumm sehr-sehr unglücklich .

Anmerkung: Dieser Blogpost dient dazu einen Vorgang an einer Stelle zusammen zu fassen, der bereits in anderen Medien (vorrangig G+) in mehreren Meldungen betrachtet wurde.

Die Geschichte begann, als ich am 15.05.2017 meine Eingangspost auf den Schreibtisch bekam, welcher eine (recht aufwendig erstellte) Werbung der Firma Rittal beilag. Diese enthielt einen kleinen USB-Stick und das Schreiben suggerierte mir, ich solle den USB-Stick einfach in den USB-Port meines Arbeitsplatzrechners stecken. HALLO? Ich soll ein potentiell gefährliches Device mit einem Rechner unsere inneren Netzwerkes (trusted Zone..) in Verbindung bringen? Sorry, aber ich werde grau nicht blond. Außerdem sollte ich als Mitarbeiter eines Rechenzentrums wissend und sensibel genug sein, die von dem USB-Stick ausgehende Gefahr sofort zu erkennen. Aber wie vielen Mitarbeiter von Unternehmen ist die Gefahr nicht bekannt? Unser weiteres Vorgehen beschreibe ich in folgender Mail, welche ich ASAP an Rittal sandte:

Sehr geehrte Damen und Herren,

wir haben heute ein Werbeschreiben bekommen, welches vorgibt aus ihrem Hause zu stammen. Thema: „Mehr Geschwindigkeit für ihr Business“. Ich möchte mich höflich

erkundigen, ob diese Werbung tatsächlich von Ihnen versandt wurde.Schließlich besteht die Gefahr, dass „jemand“ die Reputation ihres Unternehmens nutzt, um Schadsoftware in unser Netzwerk zu schleusen. Besonders misstrauisch wurden wir, nachdem wir den Inhalt des Sticks auf einem eigens dafür installierten virtuellen Server installierten. Ergebnis: Der Stick installiert sich als Human

Interface Device (Tastatur). Da diese Art von USB-Geräten SEHR großen Schaden anrichten kann

– freier Zugriff mit dem Account des angemeldetenBenutzers,

– löschen von Dateien, Verzeichnissen,

– Mailversand von definierten Dateien

– etc.pp.

gingen bei uns alle Alarmglocken an. Wir haben dann nicht weiter geforscht.Sollte der USB-Stick von ihnen verschickt worden sein (was ich kaum glauben kann), so hoffe ich inständig, dass dieser USB-Stick auf dem gesamten Lebensweg (Herstellung, Duplizierung und Versand) 100% sicher begleitet wurde.

Sollte der USB-Stick nicht von Ihnen versandt worden sein, so sollten Sie SOFORT geeignete Maßnahmen treffen, dass der durch diesen Stick verursachte Schaden gering gehalten werden kann.

Mit freundlichen Grüßen

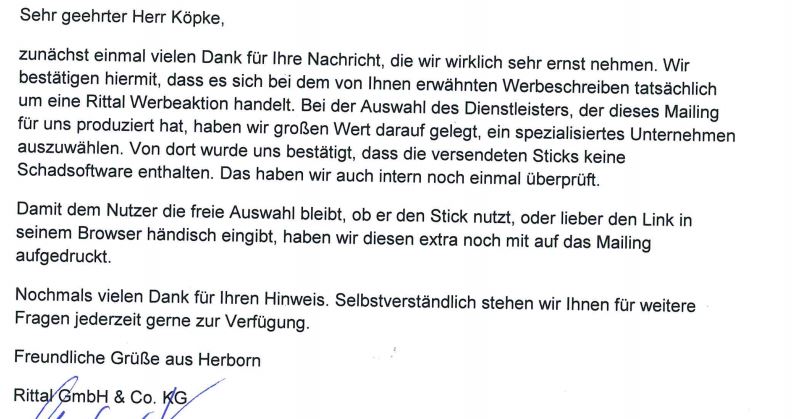

Es dauerte ein wenig, aber dann kam tatsächlich eine Antwort. Gag am Rande: Es war ein PDF – und zwar kein am PC generiertes („Export as PDF“), sondern ausgedruckt und (leicht schräg) gescanntes:

Tja, was will man da noch machen? Keinerlei Einsicht ob der eigenen Verantwortung gegenüber den Kundennetzwerken. Der Absender (dessen Namen ich aus Gründen des Persönlichkeitsrechtes entfernte) ist aufgrund seiner Stellenbezeichnung offensichtlich direkt für die Aktion verantwortlich.

Vielleicht sollte ich einmal ein wenig Geld in die Hand nehmen, eine hochwertige Werbebroschüre im Corporate-Design von Microsoft oder Siemens drucken und an ausgewählte OpferKunden aussenden. Mal schauen, wie viele Menschen dann den beiliegenden USB-Stick nutzen um mir den Zugang zu ihren Rechnern und Netzwerken zu ermöglichen.

Nachtrag: Dieser Artikel würde von Fefe verlinkt. Was dies für den Server bedeutet(e) kann man hier nachlesen. Leute, die ihr von Fefe kommt: Ihr brachtet meinen kleinen kuscheligen Server kurzzeitig zum stöhnen.

Nachtrag zwei: Rittal hat nochmal (bemerkenswert) geantwortet. Siehe hier.